In questi giorni l’ Italia è invasa da una nuova ondata del ransomware Crypt0l0cker.

Per chi non conoscesse questa tipologia di virus, il ransomware è una tipologia di virus che non si limita ad infettare il pc attaccato, ma ne limita l’ uso e lo prende letteralmente in ostaggio ( da qui il termine inglese ransom ), non permettendo l’ esecuzione di programmi e rendendo illeggibili i dati mediante criptazione.

Praticamente il malcapitato che subisce questo attacco non potrà usare il proprio computer, ma ancor peggio non potrà aprire i propri documenti, le proprie foto o le email.

Il ransomware chiede un riscatto da pagare per poter vedere di nuovo liberi i propri file e poter riutilizzare il proprio computer.

L’ importo richiesto, in quest’ ultima ondata di infezione, è di 399€ pagabili entro un termine temporale di 120 ore e soltanto utilizzando la valuta elettronica BitCoin.

La scelta di utilizzare il BitCoin non è casuale ma è sicuramente un ulteriore svantaggio per l’ utente italiano, che spesso, non possiede questa valuta e non sa come reperirla.

In che modo possiamo subire l’ attacco del ransomware ?

Principalmente in due modi. Il primo, meno diffuso, navigando siti internet infetti o scaricando file ( musica e video ) che contengono il virus, il secondo, quello maggiormente utilizzato, tramite email.

Normalmente, la diffusione tramite email, viene perpetrata attraverso l’ invio di una email con allegato un file, che il malcapitato apre, perchè indotto a pensare che sia un documento importante.

I casi più classici che ho potuto analizzare in Italia sono:

- Email fasulle provenienti dal proprio Istituto Bancario

- Email fasulle di Equitalia

- Email fasulle di Poste Italiane

- Email fasulle di corrieri che allegano una lettera di vettura per un pacco da ricevere

- Email fasulle da fornitori con allegato fatture

- Email fasulle da Avvocati contenenti un sollecito di pagamento

In questi ultimi giorni questi messaggi vengono addirittura recapitati alle caselle PEC ( Posta elettronica certificata ) per indurre maggiori persone ad aprire gli allegati ed ad infettarsi.

Ora, come avete letto, ho ripetuto volutamente più volte il termine EMAIL FASULLE ( in gergo tecnico il Phishing ), proprio per soffermarmi su questo argomento di cui parlerò tra poco.

Prima di farlo, vorrei parlare di Backup dei propri dati, un elemento fondamentale per essere tutelati in questi casi.

Cosa è il backup ?

Utilizzo una citazione non mia.

“Il backup è quella cosa andava fatta prima.”

e subito dopo la definizione offerta da Wikipedia:

“In informatica con il termine backup si indica la replicazione su un qualunque supporto di memorizzazione di materiale informativo archiviato nella memoria di massa dei computer, siano essi personal computer, workstation o server, home computer o smartphone, al fine di prevenire la perdita definitiva dei dati in caso di eventi malevoli accidentali o intenzionali. Si tratta dunque di una misura di ridondanza fisica dei dati.”

Perchè vi parlo di backup in un articolo dedicato ai ransomware ?

E’ molto semplice da intuire. Una corretta politica ( o procedura ) di backup è la prima soluzione in caso di attacco subito da virus, mallware e ransomware.

Qualora io abbia un backup giornaliero dei miei dati, e venga infettato da ransomware, potrò facilmente ripristinare il mio pc, e recuperare tutti i miei dati senza dover pagare il

riscatto imposto dal ransomware o da qualunque altro virus io prenda.

Purtroppo però, spesso, nei miei 24 anni di carriera informatica, mi sono imbattuto in utenti privati che non hanno mai effettuato un backup dei loro dati o che se ne ricordano solo dopo aver subito il danno ( da qui la citazione qui sopra scritta ). Ma cosa ancora più grave è l’ aver incontrato aziende con politiche di backup poco efficaci o addirittura assenti.

Se sei un titolare di azienda e sei in questo caso, termina ogni cosa tu stia facendo e preoccupati subito di interpellare il tuo consulente informatico per la creazione di una politica di backup aziendale efficace.

Qualora tu non abbia un riferimento puoi contattare la mia struttura a questo link.

Quindi il primo suggerimento, per non essere danneggiati da virus e ransomware, è implementare una politica di backup efficace dei propri dati.

Il secondo è la prevenzione !

Anche qui comincio con due citazioni “Prevenire è meglio che curare” e ” Se lo conosci lo eviti”.

Il miglior modo per non essere infettati da ransomware è saperlo riconoscere ed evitarlo.

In che modo ?

Riprendiamo due concetti espressi qui sopra:

- il mezzo di infezione principale è la ricezione di email contenenti il ransomware

- le email sono fasulle anche se si presentano come mittenti apparentemente conosciuti

Quindi è chiaro che il nodo cardine è saper smascherare le email fasulle in modo da evitare di essere tratti in inganno ed infettarsi aprendo l’ allegato.

Vediamo come procedere.

- Innanzitutto evitare l’ apertura compulsiva delle email e dei relativi allegati senza prima averle lette con attenzione.

Sembra banale come consiglio, ma non lo è affatto. Gran parte delle infezioni che sono state contratte dalle aziende sono sempre riconducibili ad errori umani ed

ad aperture involontarie di email. Disabilitate l’ apertura automatica delle email e sopratutto l’ anteprima degli allegati qualora l’ abbiate attiva. - Usare un po’ di buon senso prima di aprire le email.

Anche questo consiglio potrà sembrare banale, ma spesso mi sono sentito dire ” ho il pc infetto perchè ho aperto un email di Banca XYZ; dovevo capirlo, in azienda non abbiamo un conto con tale banca “:

Questo è uno dei tanti casi. - Non aprite le email di cui non avete certezza della provenienza.

Anche in questo caso, basta usare un po’ di buon senso. Se ricevo un email fasulla contenente un intimazione di pagamento di una fattura di un fornitore che non conosco la debbo subito cestinare. - Cerchiamo di smascherare i mittenti fasulli.

Qui di seguito un piccolo vademecum delle email da NON aprire:

- Quando notate che le email sono scritte in un italiano pessimo ( chi programma ransomware solitamente utilizza dei traduttori automatici ).

- Quando i collegamenti contenuti nell’ email NON riportano a siti ufficiali del mittente ( ad esempio se ricevo una email fasulla da Poste Italiane, difficilmente potrò avere come collegamento un sito diverso da poste.it o posteitaliane.it ).

- Quando vi viene chiesto di scaricare un programma ed installarlo. Difficilmente in una email ufficiale di qualunque azienda vi sarà chiesto di fare ciò.

- Quando vi scrive Banca Intesa per comunicarvi un problema di sicurezza. Solitamente queste comunicazioni giungono via posta cartacea o al massimo con una comunicazione Pec per le aziende e soltanto al proprio indirizzo ufficiale comunicato in Camera di Commercio. Mai Intesa San Paolo scriverà ad un normale indirizzo email. Presunte email di Avvocati che vi intimano un pagamento. Gli Avvocati utilizzano metodi di comunicazione che abbiano valore legale e con cui possano dimostrare, in modo certo, l’ avvenuta lettura.

- Capirete bene, dunque, che nessun Avvocato vi invierà un intimazione di pagamento tramite un email standard e sopratutto, non vi chiederanno mai di installare programmi o di cliccare su link per visionare il presunto debito.

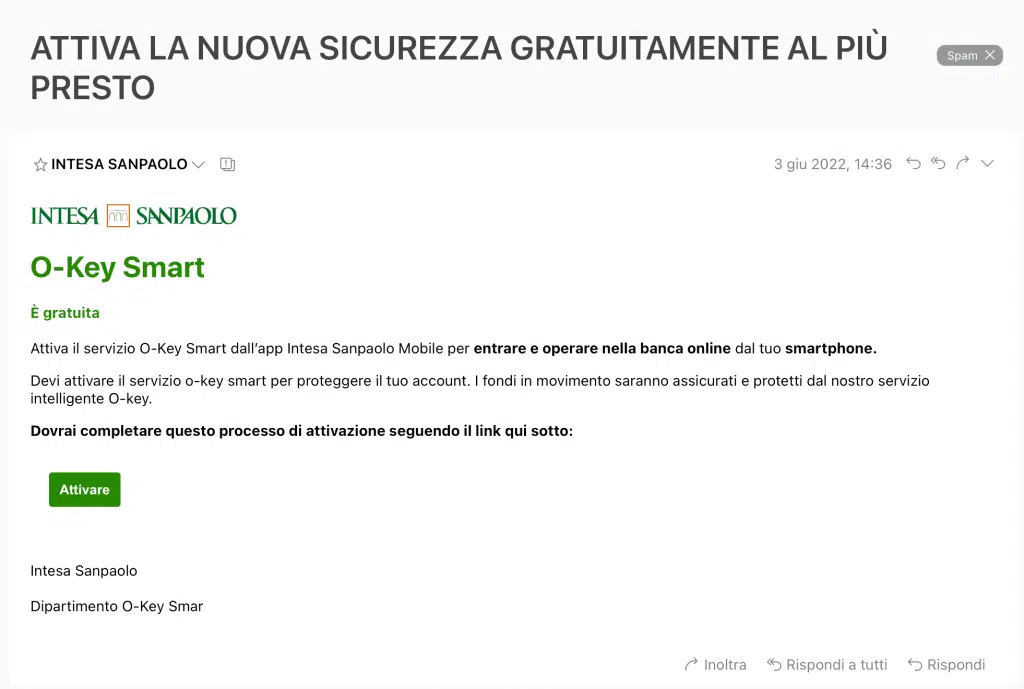

Guardate questa immagine:

Questa email, contenente il ransomware Crypt0l0cker l’ ho ricevuta il 3 Giugno 2022 su uno dei miei indirizzi email.

Nonostante fosse stata immediatamente scartata dai miei filtri anti-spam e la stessa ricade nei casi illustrati al punto due, la userò per favi capire come poter smascherare facilmente i mittenti fasulli.

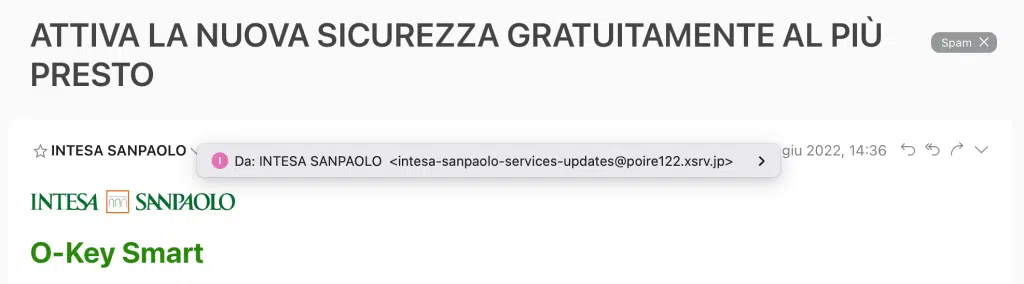

Come potete vedere, il mittente visualizzato è INTESA SAN PAOLO, che mi comunica la possibilità di attivare un nuovo criterio di sicurezza sul mio conto, richiamando, l’esatto nome del token di sicurezza di Intesa San Paolo (O-KEY SMART) e mi invita a cliccare il link indicato per poter visualizzare il documento.

Dovete sapere che ogni messaggio email, così come per la corrispondenza cartacea, è composto da tre principali parti:

- Busta

- Intestazione

- Corpo ed allegati del messaggio

La busta contiene le informazioni inerenti il mittente ed il destinatario del messaggio.

L’ intestazione contiene tutte le tracce, inserite dai server di posta, che identificano i passaggi che il messaggio ha dovuto compiere tra il mittente ed il destinatario.

Il corpo del messaggio è ciò che noi effettivamente vediamo quando leggiamo una email con un qualunque programma di posta elettronica ( come nell’ esempio qui sopra riportato ).

Il corpo del messaggio contiene testo, immagini, collegamenti ed allegati scritti dal mittente che possono tranquillamente non corrispondere al vero, qualora ci trovassimo, come in questo esempio, davanti ad un email fasulla scritta da uno Scammer ( termine con il quale viene indicato un truffatore digitale ).

La busta e l’ intestazione di un messaggio invece, sono scritte dai server di posta e contengono l’ indirizzo reale del mittente, il server con il quale è stata spedita l’ email ed altre informazioni tecniche.

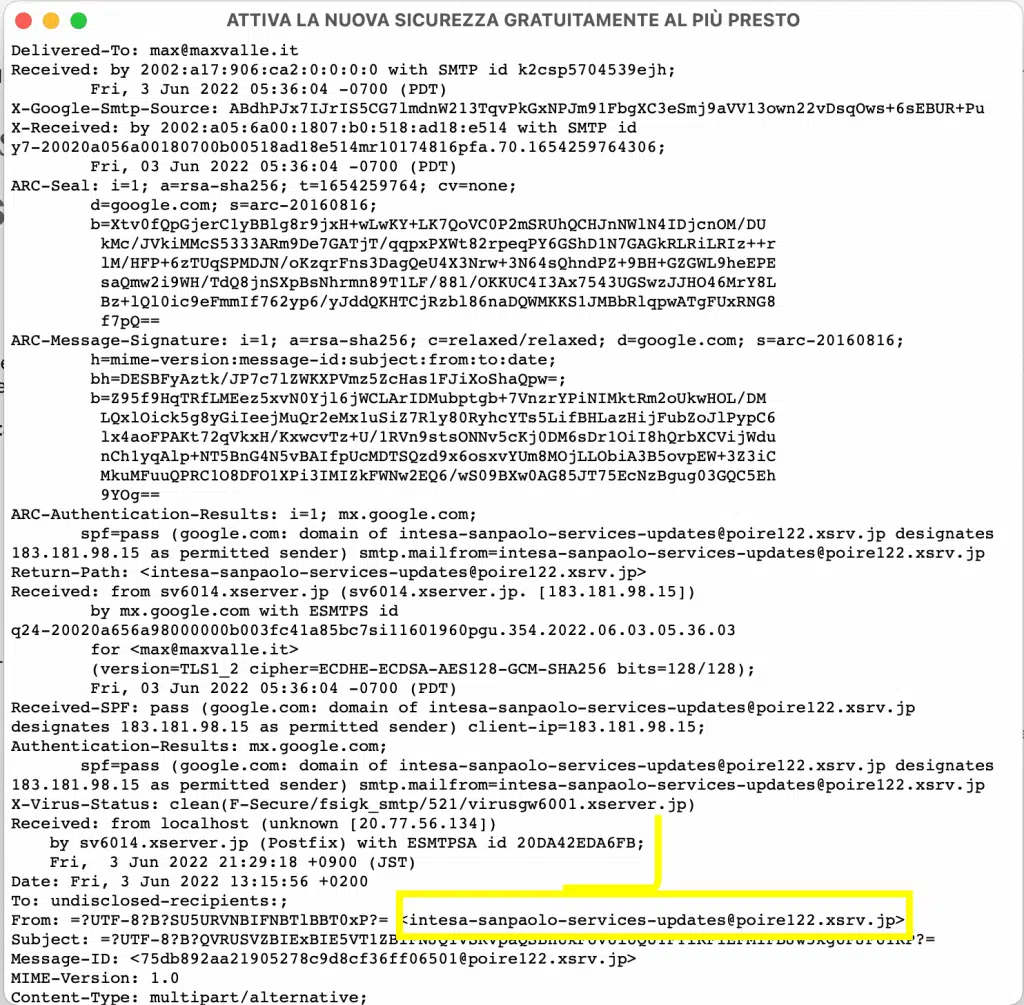

Guardate ora l ‘immagine seguente:

E’ l’ intestazione completa di busta del messaggio fasullo di Intesa San Paolo preso in questo esempio.

Questi i dati reali che posso leggere:

- Indirizzo email del mittente intesa-sanpaolo-services-updates@poire122.xsrv.jp alla voce FROM: ( busta )

- Indirizzo del server del mittente sv6014.xserver.jp alla voce received ( ricevuto da )

- Indirizzo ip ( indirizzo digitale che identifica in modo univoco un dispositivo ) del server mittente 183.181.98.15

Con questi dati possiamo tranquillamente dedurre che:

- Non è Intesa San Paolo a scriverci visto che il dominio di tale azienda è https://www.intesasanpaolo.com/ e qui abbiamo un poire122.xsrv.jp

- Il server mittente è estero ( JP, Jappone ) mentre Intesa San Paolo spedisce email dall’ Italia.

- L’ indirizzo del mittente è estero.

E’ dunque palese che questa email è falsa e va gettata nel cestino.

A conferma di ciò, troviamo l’indirizzo rilevato del reale mittente, nel bollettino che Intesa San Paolo ha emesso,

e seguito della forte ondata di email contenenti il ransomware, che potrete leggere qui:

Vediamo infine, come poter leggere l’ intestazione completa di busta, di ogni nostro singolo messaggio email.

La funzione è presente in ogni programma di posta elettronica anche se in menù diversi.

Essa si chiama ( se usate programmi in italiano ) “Visualizza sorgente” o “Formato Sorgente” oppure l’ equivalente in inglese “View Source”.

In Apple Mail ( software che utilizzo per la lettura della mia posta elettronica ), la funzione è presente nel menù VISTA sottomenù MESSAGGIO

alla voce FORMATO SORGENTE

Per gli altri client di posta, la funzione è reperibile in questi modi:

MICROSOFT OUTLOOK

- Apri Outlook.

- Apri il messaggio con un doppio clic.

- Fai clic sulla scheda File.

- Fai clic su Proprietà.

- Nella finestra di dialogo Proprietà, le intestazioni sono visualizzate nella finestra Intestazioni Internet.

Per le versioni meno recenti di Outlook:

- Apri Outlook.

- Apri il messaggio di cui desideri visualizzare le intestazioni.

- Fai clic sul menu Visualizza e seleziona Opzioni.

MOZILLA THUNDERBIRD

- Apri Mozilla Thunderbird.

- Fai clic sul messaggio di cui desideri visualizzare le intestazioni.

- Fai clic sul menu Visualizza e seleziona Sorgente del messaggio.

GMAIL

- Accedi a Gmail.

- Apri il messaggio di cui desideri visualizzare le intestazioni.

- Fai clic sulla freccia rivolta verso il basso accanto a Rispondi, nella parte superiore del riquadro del messaggio.

- Seleziona Mostra originale.